Die 15 größten Hacking-Angriffe

Cyber-Kriminalität und Online-Sicherheit gehören zu den wichtigsten sozialen Themen des 21. Jahrhunderts.

Die 15 größten Hacking-Angriffe!

1 WannaCry

Ransomsoftware ist online in den letzten Jahren zu einem immer größeren Problem geworden. Mittels Phishing-Methoden friert die Software ein System ein oder übernimmt einfach die Kontrolle über dieses. Die Täter verlangen dann Lösegeld in Form von Bitcoins.

Binnen weniger Tage wurden Tausende von Organisationen und Unternehmen aus 150 Ländern, darunter auch das britische National Department of Health Services (NHS), durch die Wannacry-Verschlüsselung aus ihren eigenen Netzwerken ausgesperrt. Die Täter forderten eine beträchtliche Geldsumme, um den eingestellten Code freizuschalten.

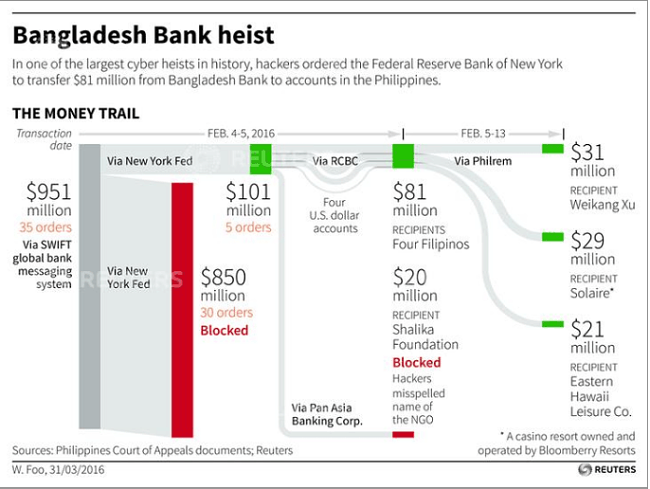

2 Der Cyber-Diebstahl bei der Bangladesh Bank

Besonders bekannt für die Art und Weise, mit der die Hacker die IT-Systeme der Bangladesh Bank umgingen.

Die kriminelle Bande hinter dem Angriff hatte an sich geplant, fast 850 Millionen Dollar abzuheben, bis ein einfacher Schreibfehler Verdacht erregte. Die Täter schafften es immerhin, 81 Millionen Dollar abzuheben. Von dieser Summe sind 18 Millionen wiedergefunden werden. Die Schuldigen waren zuvor mit weiteren Angriffen auf asiatische Banken in Verbindung gebracht worden.

3 Mt Gox Bitcoin Exchange

Es gibt diverse Bitcoin-Börsen oder Webseiten, auf denen Du Bitcoins kaufen kannst. Im Februar 2014 stellte die damals größte Börse der Welt, die Mt Gox, jedoch plötzlich den Handel ein.

Der französische Entwickler Mark Kerpelẻs, der Mt Gox 2001 gekauft hatte, wurde später wegen Betrugs und Veruntreuung festgenommen. Dieser Vorfall hing jedoch nicht direkt mit dem Bitcoin-Diebstahl zusammen.

4 Spamhaus

Bei Spamhaus handelt es sich um eine der größten Anti-Spam-Apps in der Welt. Die Anwendung verfügt über eine große Sperrliste von Servern, „bösartiger“ Inhalte verbreiten.

5 PlayStation Network

Im April 2011 drang das LulzSec-Hacker-Syndikat in das Sony PlayStation Netzwerk ein.

6 CitiGroup

Im Jahr 2011 offenbarte dieser Cyber-Angriff auf die Citigroup wie schlecht es um die Sicherheit der Online-Plattformen des Unternehmens stand. Hacker fanden eine Hintertür, durch die sie Zugang zu wertvollen, privaten Informationen erhielten.

7 Stuxnet

Es gibt diverse dokumentierte Fälle von Malware, die von der Regierung zu einem spezifischen militärischen Zweck eingesetzt wurde.

Ein Beispiel hierfür ist die sogenannte „Logikbombe“, die angeblich von der CIA initiiert wurde. Ein weiteres ist Stuxnet, ein Wurm, der im Jahr 2010 entdeckt wurde. Er wurde speziell dafür entwickelt, die Industriesteuerung von Siemens anzugreifen und zu infizieren. Hierdurch wurden 200.000 Computer befallen, 1000 Geräte zerstört und ein Fünftel der atomaren Kapazität Irans ausgelöscht.

8 Conficker

Bei Conficker handelt es sich um eine berüchtigte und eigenartige Malware. Sie wurde 2008 entdeckt, wobei bis heute niemand weiß, woher die Malware stammt oder wer sie entwickelt hat. Da sie schwer zu löschen ist, verbreitete sie sich weiter und zerstörte weltweit Systeme.

9 Iceman

Am Tag war Max Ray Butler ein angesehener IT-Berater. Nachts jedoch verwandelte er sich in den berüchtigten Hacker „Iceman“.

10 Operation Get Rich

Häufig werden renommierte Einzelhändler in den USA Opfer diverser Hack-Angriffe. Die Täter stehlen in diesem Fall die EC- und Kreditkarteninformationen der Kunden und verkaufen sie weiter.

Derartige Angriffe, die Alberto Gonzalez beispielsweise zusammen mit seiner kriminellen Bande durchführte, nennt man „SQL-Einschleusung“. Hierbei werden die Schwächen eines ungesicherten öffentlichen oder eines firmeneigenen WiFis ausgenutzt.

11 Operation Shady RAT

Der Name “Operation Shady RAT” beschreibt eine Reihe von Cyber-Angriffen, die 74 unterschiedliche Organisationen in 14 verschiedenen Ländern zusammenfasst. Die Welt-Anti-Doping-Agentur und der IOC wurden vor den Olympischen Spielen 2008 Ziel der Angriffe. Obwohl der Verdacht auf China gefallen war, weiß bis heute niemand, wer wirklich hinter den Angriffen steckte.

We do know they used the same remote access system approach to gain control of its victim’s computers.

12 Estonia DDoS

In Estland geriet die digitale Spionage im April und Mai 2007 außer Kontrolle. Es kam dadurch zu einem offenen Cyber-Krieg. In nur einer Woche wurden Regierungsserver vielfach Ziel von DDoS-Angriffen.

Insbesondere Server aus den Bereichen Bildung, Medien und Bankwesen waren betroffen. In nur wenigen Tagen waren die Wirtschaft, das öffentliche Leben sowie die Verteilung von öffentlichen Diensten lahmgelegt.

Diese Angriffe veranlassten militärische Organisationen weltweit dazu, die eigene Netzwerksicherheit zu überprüfen.

13 Sven Jaschan/ Delta Airlines

Der deutsche Student Sven Jaschan führte einen der weltweit schlimmsten Hack-Angriffe von seinem Schlafzimmer aus durch. Er war erst 18 Jahre alt und lebte noch bei seinen Eltern, als er den „Sasser-Wurm“ entwickelte. Genau gesagt handelt es sich hierbei um um einen selbst verbreitenden und replizierenden Virus, der anfällige Windows-Betriebssysteme zerstört.

Delta Airlines war hiervon stark betroffen und musste viele seiner Transatlantikflüge stornieren. Täter Sven wurde schließlich aufgrund eines mysteriösen Hinweises erwischt, doch zu diesem Zeitpunkt hatte das Virus bereits mehr als 500 Millionen Dollar Schaden angerichtet.

14 MafiaBoy

Hier ein weiterer Cyber-Angriff, bei dem sich ein verstörtes Teenager-Genie dazu entschied, folgenschwere DDoS-Angriffe zu initiieren. Täter Michael Calce war hierdurch in der Lage, bei Yahoo, Amazon, CNN, Fifa.com sowie eBay einzudringen.

15 Melissa Virus

Was ist Hacking eigentlich und wer steckt dahinter?

Beim Hacking handelt es sich um den unerlaubten Zugriff auf ein Netzwerk oder einen Computer. Häufig wird es aus finanziellen Gründen, zum Datendiebstahl oder um generell Schaden anzurichten durchgeführt. Egal ob verdeckter Regierungsspion, ungezogene Teenager, rachsüchtige politische Gruppen oder Kleinkriminelle: Jeder, der das Talent und das Wissen besitzt, ein System zu hacken, kann zum Täter werden.

Vom rebellischen Teenager, der sein Talent verschwendet, bis hin zu organisierten Cyber-Terroristen, die sich bereichern wollen, hat es in den letzten zehn Jahren einen dramatischen Anstieg von Hacking-Angriffen gegeben. Diese Angriffe schaden Unternehmen und Regierungen zugleich und senken schließlich den Lebensstandard. Doch wie kann man sein Gerät und seine Online-Aktivitäten vor diesen Bedrohungen schützen?

Die beste Verteidigung gegen Cyber-Kriminalität ist die Verwendung eines VPNs.

Zusätzlich solltest Du Dein System stets auf dem neusten Stand halten. Zudem solltest Du sicherstellen, dass Dein Anti-Viren-Schutz, Deine Firewalls etc. eingeschaltet sind und bei Webseiten mit fragwürdigem Inhalt misstrauisch sein.